nodogsplash配置刷完自带luci界面openwrt配置nodogsplash的方法

路由器刷完openwrt之后,连接到电脑,无线有线皆可。

用网线连接路由LAN口与电脑、

电脑打开cmd、

输入telnet 192.168.1.1回车

如果提示telnet不是可执行的命令、需要在

控制面板-程序-程序和功能-打开或关闭Windows功能、

把telnet服务端和telnet客户端勾选、确定、

执行上述命令后将登录到路由、我们设密码、

输入

passwd root

提示

Changing password for root

New password:

输入密码、这里注意、你输入时屏幕不会有反应、输入完密码回车就是了、

提示

Retype password:

再次输入密码、输入完回车、

虽然在telnet里也可以配置联网、但是我建议使用winSCP来配置、比较清晰、操作也比较方便、

下载winSCP、运行、

主机名填写 192.168.1.1

端口默认22

用户名 root

密码输入你刚刚设置的密码、

协议设置为SCP

点登录、

可能会提示group错误、确定就是了、不会有影响、

点 ..

这个图标回到上级文件夹、

进入到/etc/config/ 文件夹、就可以配置了

开始配置

1.打开/etc/config/wireless文件,加入

config wifi-iface

option device radio0 #如果是USB外置网卡改为radio1

option network lan1

option ifname ath1

option mode ap

option ssid nodogsplash

2.打开/etc/config/network文件,加入

config 'interface' 'lan1'

option 'ifname' 'ath1'

option 'proto' 'static'

option 'macaddr' '01:1B:24:D3:1F:37'

option 'ipaddr' '192.168.9.1'

option 'netmask' '255.255.255.0'

3.打开/etc/config/dhcp,加入

config dhcp lan1

option interface lan1

option start 100

option limit 150

option leasetime 12h

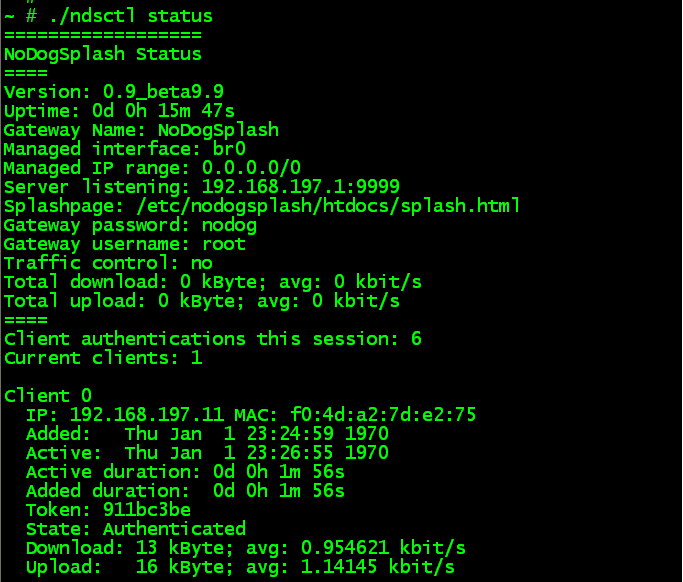

4.打开/etc/nodogsplash/nodogsplash.conf,修改

GatewayInterface ath1 #在第九行。

ClientForceTimeout 360 #验证过期时间,单位分钟。

RedirectURL #登录后强制跳转地址。

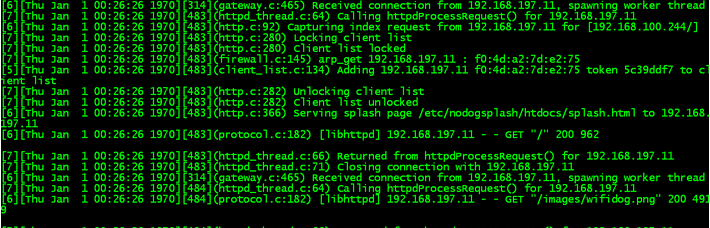

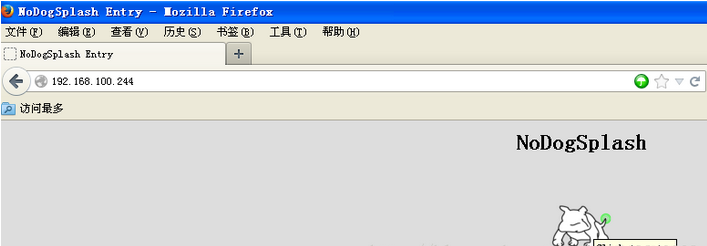

5.自定义WEB页面在/etc/nodogsplash/htdocs

6.启动项加入/etc/init.d/nodogsplash start 重启连上ssid打开任意网页看效果。

本文章由 http://www.wifidog.pro/2015/04/23/nodogsplash%E9%85%8D%E7%BD%AEopenwrt-luci.html 整理编辑,转载请注明出处