Wifidog认证服务器安装

需要

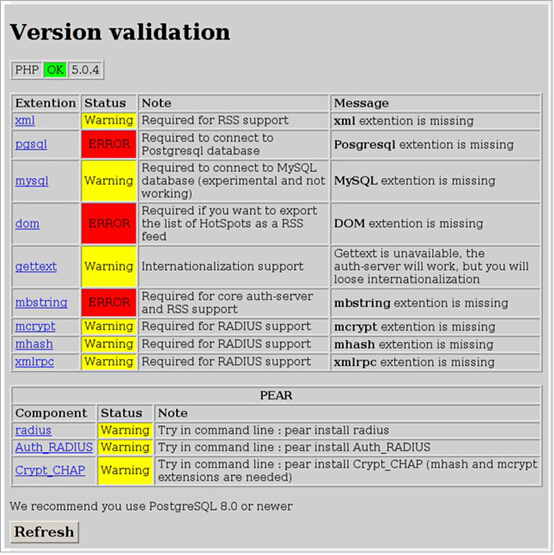

PHP5

PHP5服务器。推荐Apache httpd服务器,用虚拟主机也不错。

必要的扩展:pgsql,dom和bmstring

可选的扩展:xml,gettext,mcrypt,mhash,xmlrpc

PEAR(PHP扩展与应用库)扩展:radius,Auth_RADIUS,Crypt_CHAP

PHP类库:Smarty,MagpieRSS,Phlickr

强烈建议安装选用项,以便激活认证服务器的所有特性。如果你不知道哪些已经安装,install.php将会进行检测它们并显示出对你有用的信息。最后一项将会通过install.php自动下载安装。

重要提示:认证服务器所需内存要大于PHP默认的8Mb。你需要在php.ini将其提高到32Mb或64Mb。如果你没进行此操作,也会安装成功,但不久就会用光内存。

PostgreSQL

正确配置PostgreSQL服务器。install.php脚本不会向PostgreSQL数据库服务器提供特殊的安全方式。系统管理员要做的是授予正确的数据库存取许可。

快速安装

1) 将Wifidog认证服务器软件源从CVS中撤出

2) 在人喜欢的浏览器中打开http://server.com/wifidog/install.php并按说明操作

3) 在config.php设置语言

4) 用管理员身份登录,填入网络信息,创建热点和目录

install.php

即使是install.php也无法尽其所能的来简化安装。但它能很快的给你一个门户,你可以做为管理员进行登录,自定义你的网络,热点,目录,用户等。

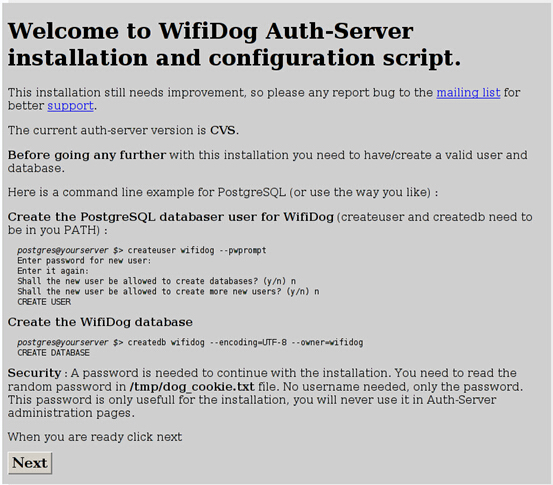

首先,你需要在浏览器中打开install.php。如果你尝试另一个门户网页,并且认证服务器没有预先设置好,那么你的浏览器将自动重新导向install.php。

按照网页上的说明创建wifidog用户和数据库。

第一次打开install.php,脚本会在/tmp/dog_cookie.txt文件中随机产生密码。这只是一种安全控制,用来防止选程用户用新安装的认证服务器做坏事。这个文件只是随机密码,不需要用户名。

版本

TODO文本

许可

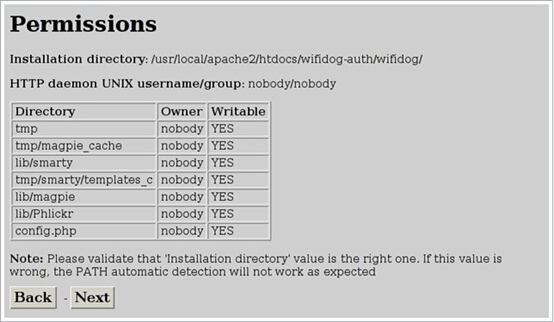

这个页面是用来检测丢失的文件或许可。它能通过命令行给你一些解决这些问题的提示。但这些命令只是给你一些帮助,并不是用来解决这些问题。

如果许可正确将会出现“back/next”键。当你做出修改后点击“Refresh”键进行更新。

Smarty

认证服务器需要Smarty,你不能跳过此步进行安装….点击“NEXT”

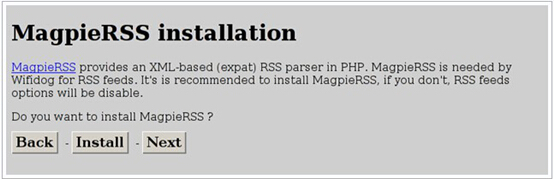

MagpieRSS

可根据需求决定是否安装。但建议您安装它来激活认证服务器的特性。

Phlickr

可根据需求决定是否安装。但建议您安装它来激活认证服务器的特性。

Database access

TODO: screenshot+text

l 填写信息

l 测试连接

数据库安装

TODO: screenshot+text

l 创建DB模式

l 输入DB原始数据

l 如果需要,更新模式

选项

TODO: screenshot+text

管理帐户

TODO: screenshot+text

点击NEXT,你将被重新导向Wifidog门户网页

清除

将CONF_USE_CRON_FOR_DB_CLEANUP设置成false,或者将这行脚本写在/in/etc.cron.hourly

cd && su apache -c 'php -f cron/cleanup.php'

或者在crontab,或者取决于你的cron

你也许需要在cron/cleanup.php中将

require_once('../include/common.php');

改成:

require_once(dirname(__FILE__).'/../include/common.php');

节点故障报告

此项可选。如果你需要此功能,你需要在crontab执行它,方法是:

*/1 * * * * (cd /var/www/wifidog-auth-prod/wifidog/cron/; /usr/local/bin/php -Cq ./page.php 2>/dev/null)

它将每分钟执行一次。我确信我们可以将路径设置在页面顶端的解释器(/usr/local/bin/php –Cq,这样更便于执行。

本文章由 http://www.wifidog.pro/2015/04/01/wifidog-auth-server-install.html 整理编辑,转载请注明出处