wifidog 源码初分析(1)

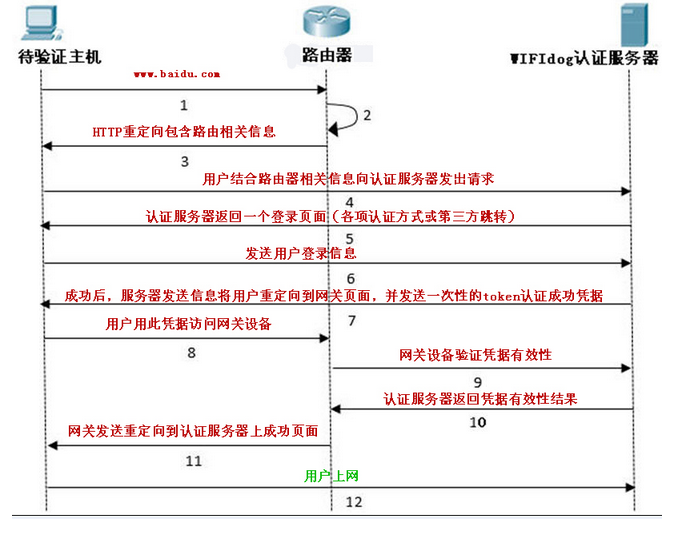

因为最近公司内部有个关于路由器的项目使用了该开源项目做Demo,安装配置很简单,但是对运行机制不是太了解,所以抽了点时间初步对 wifidog 的源码进行了分析。

(对于 wifidog 是什么开源项目,以及如何安装配置,就不做解释了,直接 Google 吧)。

另外,wifidog 的核心还是依赖于 iptables 防火墙过滤规则来实现的,所以建议对 iptables 有了了解后再去阅读 wifidog 的源码。

在路由器上启动 wifidog 之后,wifidog 在启动时会初始化一堆的防火墙规则,如下:

/** Initialize the firewall rules

*/

int iptables_fw_init(void)

{

… …

/*

*

* Everything in the NAT table

*

*/

/* Create new chains */

iptables_do_command("-t nat -N " TABLE_WIFIDOG_OUTGOING);

iptables_do_command("-t nat -N " TABLE_WIFIDOG_WIFI_TO_ROUTER);

iptables_do_command("-t nat -N " TABLE_WIFIDOG_WIFI_TO_INTERNET);

iptables_do_command("-t nat -N " TABLE_WIFIDOG_GLOBAL);

iptables_do_command("-t nat -N " TABLE_WIFIDOG_UNKNOWN);

iptables_do_command("-t nat -N " TABLE_WIFIDOG_AUTHSERVERS);

/* Assign links and rules to these new chains */

iptables_do_command("-t nat -A PREROUTING -i %s -j " TABLE_WIFIDOG_OUTGOING, config->gw_interface);

iptables_do_command("-t nat -A " TABLE_WIFIDOG_OUTGOING " -d %s -j " TABLE_WIFIDOG_WIFI_TO_ROUTER, config->gw_address);

iptables_do_command("-t nat -A " TABLE_WIFIDOG_WIFI_TO_ROUTER " -j ACCEPT");

iptables_do_command("-t nat -A " TABLE_WIFIDOG_OUTGOING " -j " TABLE_WIFIDOG_WIFI_TO_INTERNET);

iptables_do_command("-t nat -A " TABLE_WIFIDOG_WIFI_TO_INTERNET " -m mark --mark 0x%u -j ACCEPT", FW_MARK_KNOWN);

iptables_do_command("-t nat -A " TABLE_WIFIDOG_WIFI_TO_INTERNET " -m mark --mark 0x%u -j ACCEPT", FW_MARK_PROBATION);

iptables_do_command("-t nat -A " TABLE_WIFIDOG_WIFI_TO_INTERNET " -j " TABLE_WIFIDOG_UNKNOWN);

iptables_do_command("-t nat -A " TABLE_WIFIDOG_UNKNOWN " -j " TABLE_WIFIDOG_AUTHSERVERS);

iptables_do_command("-t nat -A " TABLE_WIFIDOG_UNKNOWN " -j " TABLE_WIFIDOG_GLOBAL);

// 将 80 端口的访问重定向(REDIRECT)到 (本路由)网关web服务器的监听端口

iptables_do_command("-t nat -A " TABLE_WIFIDOG_UNKNOWN " -p tcp --dport 80 -j REDIRECT --to-ports %d", gw_port);

/*

*

* Everything in the FILTER table

*

*/

/* Create new chains */

iptables_do_command("-t filter -N " TABLE_WIFIDOG_WIFI_TO_INTERNET);

iptables_do_command("-t filter -N " TABLE_WIFIDOG_AUTHSERVERS);

iptables_do_command("-t filter -N " TABLE_WIFIDOG_LOCKED);

iptables_do_command("-t filter -N " TABLE_WIFIDOG_GLOBAL);

iptables_do_command("-t filter -N " TABLE_WIFIDOG_VALIDATE);

iptables_do_command("-t filter -N " TABLE_WIFIDOG_KNOWN);

iptables_do_command("-t filter -N " TABLE_WIFIDOG_UNKNOWN);

/* Assign links and rules to these new chains */

/* Insert at the beginning */

iptables_do_command("-t filter -I FORWARD -i %s -j " TABLE_WIFIDOG_WIFI_TO_INTERNET, config->gw_interface);

iptables_do_command("-t filter -A " TABLE_WIFIDOG_WIFI_TO_INTERNET " -m state --state INVALID -j DROP");

/* TCPMSS rule for PPPoE */

iptables_do_command("-t filter -A " TABLE_WIFIDOG_WIFI_TO_INTERNET " -o %s -p tcp --tcp-flags SYN,RST SYN -j TCPMSS --clamp-mss-to-pmtu", ext_interface);

iptables_do_command("-t filter -A " TABLE_WIFIDOG_WIFI_TO_INTERNET " -j " TABLE_WIFIDOG_AUTHSERVERS);

iptables_fw_set_authservers();

iptables_do_command("-t filter -A " TABLE_WIFIDOG_WIFI_TO_INTERNET " -m mark --mark 0x%u -j " TABLE_WIFIDOG_LOCKED, FW_MARK_LOCKED);

iptables_load_ruleset("filter", "locked-users", TABLE_WIFIDOG_LOCKED);

iptables_do_command("-t filter -A " TABLE_WIFIDOG_WIFI_TO_INTERNET " -j " TABLE_WIFIDOG_GLOBAL);

iptables_load_ruleset("filter", "global", TABLE_WIFIDOG_GLOBAL);

iptables_load_ruleset("nat", "global", TABLE_WIFIDOG_GLOBAL);

iptables_do_command("-t filter -A " TABLE_WIFIDOG_WIFI_TO_INTERNET " -m mark --mark 0x%u -j " TABLE_WIFIDOG_VALIDATE, FW_MARK_PROBATION);

iptables_load_ruleset("filter", "validating-users", TABLE_WIFIDOG_VALIDATE);

iptables_do_command("-t filter -A " TABLE_WIFIDOG_WIFI_TO_INTERNET " -m mark --mark 0x%u -j " TABLE_WIFIDOG_KNOWN, FW_MARK_KNOWN);

iptables_load_ruleset("filter", "known-users", TABLE_WIFIDOG_KNOWN);

iptables_do_command("-t filter -A " TABLE_WIFIDOG_WIFI_TO_INTERNET " -j " TABLE_WIFIDOG_UNKNOWN);

iptables_load_ruleset("filter", "unknown-users", TABLE_WIFIDOG_UNKNOWN);

iptables_do_command("-t filter -A " TABLE_WIFIDOG_UNKNOWN " -j REJECT --reject-with icmp-port-unreachable");

UNLOCK_CONFIG();

return 1;

}

在该 防火墙规则的初始化过程中,会首先清除掉已有的防火墙规则,重新创建新的过滤链,另外,除了通过 iptables_do_command("-t nat -A "TABLE_WIFIDOG_UNKNOWN " -p tcp --dport 80 -j REDIRECT --to-ports %d",gw_port); 这个命令将 接入设备的 80 端口(HTTP)的访问重定向至网关自身的 HTTP 的端口之外,还通过 iptables_fw_set_authservers(); 函数设置了 鉴权服务器(auth-server) 的防火墙规则:

void iptables_fw_set_authservers(void)

{

const s_config *config;

t_auth_serv *auth_server;

config = config_get_config();

for (auth_server = config->auth_servers; auth_server != NULL; auth_server = auth_server->next) {

if (auth_server->last_ip && strcmp(auth_server->last_ip, "0.0.0.0") != 0) {

iptables_do_command("-t filter -A " TABLE_WIFIDOG_AUTHSERVERS " -d %s -j ACCEPT", auth_server->last_ip);

iptables_do_command("-t nat -A " TABLE_WIFIDOG_AUTHSERVERS " -d %s -j ACCEPT", auth_server->last_ip);

}

}

}

首先从上面的代码可以看出 wifidog 支持多个 鉴权服务器,并且针对每一个鉴权服务器 设置了如下两条规则:

1)在filter表中追加一条[任何访问鉴权服务器都被接受]的WiFiDog_$ID$_AuthServers过滤链:

iptables -t filter -A WiFiDog_$ID$_AuthServers -d auth-server地址 -j ACCEPT

2)在nat表中追加一条[任何访问鉴权服务器都被接受]的WiFiDog_$ID$_AuthServers过滤链:

iptables -t nat -A WiFiDog_$ID$_AuthServers -d auth-server地址 -j ACCEPT

这样确保可以访问鉴权服务器,而不是拒绝所有的出口访问。

转载时请务必以超链接形式标明文章 原始出处 、作者信息和本声明。否则将追究法律责任。http://quietmadman.blog.51cto.com/3269500/1384175

本文章由 http://www.wifidog.pro/2015/01/23/wifidog-%E6%BA%90%E7%A0%81%E5%88%86%E6%9E%90-1.html 整理编辑,转载请注明出处