wifidog安装指南HotSpot Builder Utility安装指南

此处以VirtualBox举一个例子。建议你从http://www.wiwiz.com/zh/download/下载并使用我们提供的虚拟机镜像。它包含了所有必要的软件包,并且被很好的配置了,这样可以节约你很多时间。

系统需求

硬件

- 一台带有1个以太网卡的电脑(宿主机)

- 一个无线路由器

软件

- VirtualBox 4.1或更高的版本。下载网址:http://www.virtualbox.org/

- 我们提供的最新版虚拟机镜像文件Wiwiz-VBox.ova。下载网址:http://www.wiwiz.com/zh/download

准备工作

- 准备一个无线路由器,连接并设置好Internet连接,设置好无线局域网。

- 用网线连接电脑的网卡与无线路由器的LAN口。

- 把电脑网卡设置为静态IP,而不要用自动获得IP的方式,并确保电脑可以正常访问Internet。

- 关闭路由器的DHCP服务,确保网络中没有其他的DHCP服务运行(重要)。

- 建议关闭宿主机的防火墙。

安装与设置

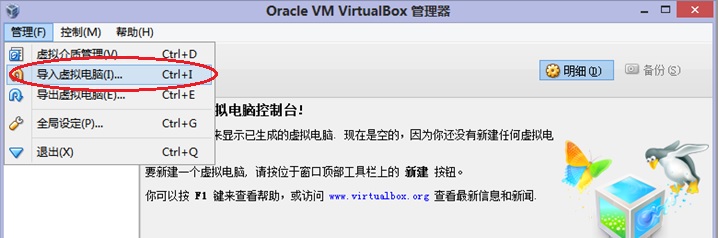

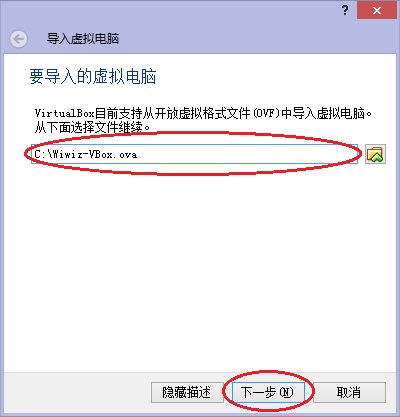

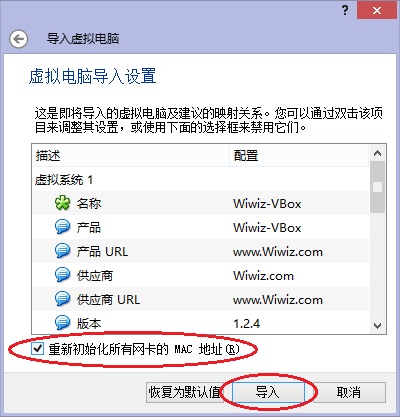

1. 启动VirtualBox,导入我们的虚拟机镜像文件Wiwiz-VBox.ova,参考下图:

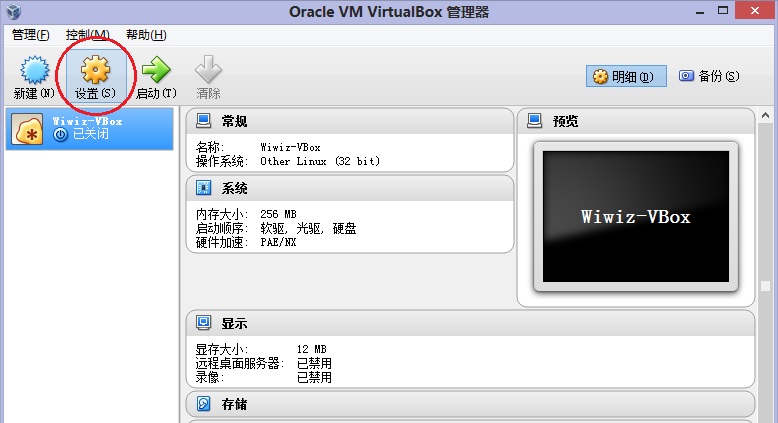

2. 导入后,会显示以下界面。然后,点击“设置”。

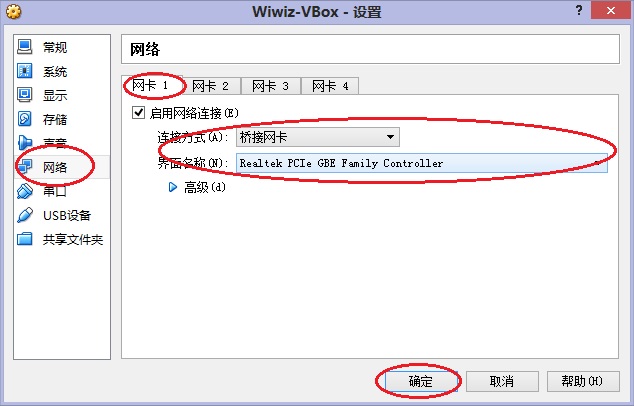

3. 确认网络设置。确保“网卡1”的连接方式必须是“桥接网卡”。如果电脑有多块网卡,那么,“界面名称”项务必要选择用网线连接路由器的网卡(重要)。网卡2、网卡3、网卡4的设置不要修改。

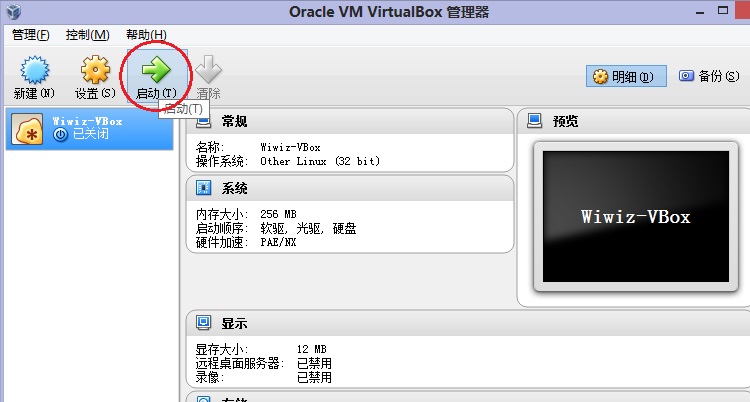

4. 然后,点击“启动”,运行虚拟机。

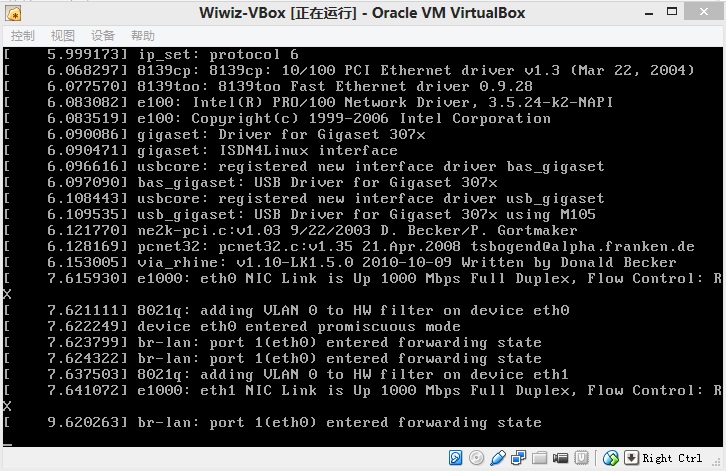

之后,你会看到以下的虚拟机运行界面:

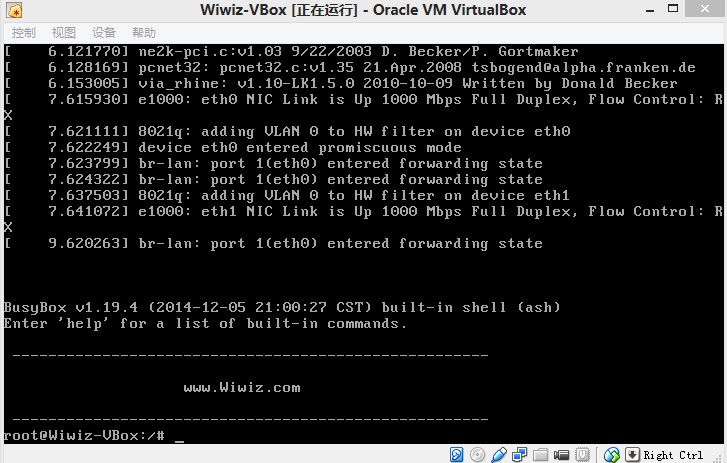

稍等片刻后,待系统启动完毕,按一下回车键,就会进入到命令行界面,如下图。

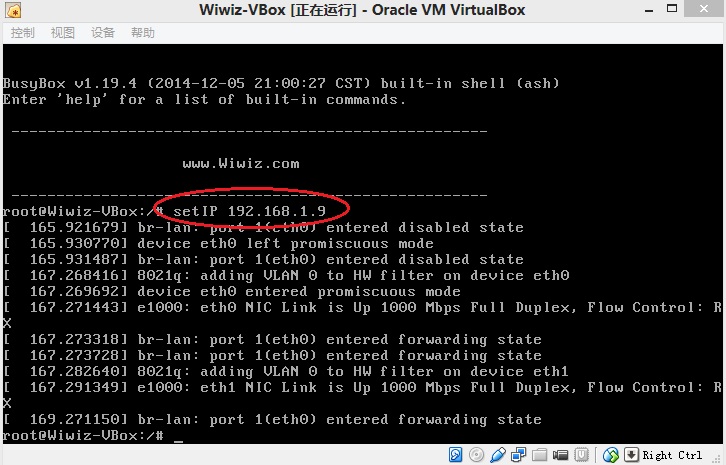

5. 设置IP地址。输入以下命令:

setIP 192.168.1.9

注意:setIP命令后面的参数值是要给虚拟机设置的内网IP地址,它应和你的路由器内网网段是一致的,并且是一个没被占用的IP地址。例如,如果你的路由器网段是192.168.1.x,那么,IP可以是192.168.1.9。

6. 测试网络,确保在虚拟机内可以ping通路由器和外网地址(重要)。比如:

ping 192.168.1.1 #请将192.168.1.1替换为你的路由器的实际IP地址

ping baidu.com

如都能ping通,那么继续下一步,否则,请仔细检查确认之前的操作步骤。

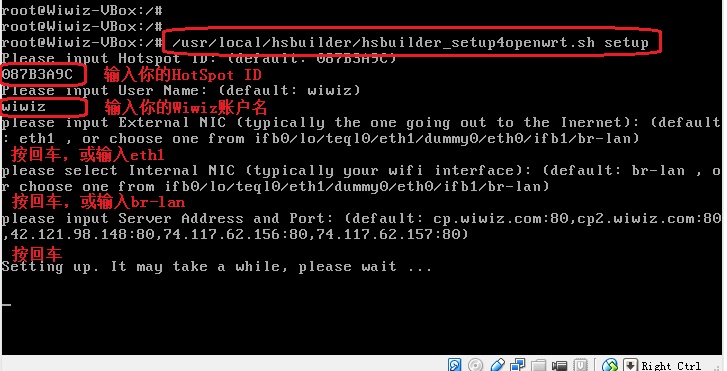

7. 执行以下命令:

/usr/local/hsbuilder/hsbuilder_setup4openwrt.sh setup

然后,按照提示输入HotSpot ID和你的Wiwiz用户名,其他的项目都按回车即可。

如果你还没有Wiwiz用户名或HotSpot ID,那么请访问Wiwiz Web面板(http://cp.wiwiz.com)注册一个账户,登陆并创建一个热点即可得到HotSpot ID。

之后,等待片刻,如果没有报错信息并看到“HSBuilder Setup Completed!”的提示文字,那么安装就完成了。

最后,你可以使用一个WiFi终端设备(如带WLAN适配器的PC或者支持Wi-Fi的移动电话)测试一下你的热点:

- 搜索并连接到你的热点。

- 打开Web浏览器,输入任何一个HTTP开头的网址。如果你的热点的认证页面能够显示出来,就说明你的热点已经正常运转了。

常见问题:

1. 安装设置后,在WiFi终端设备里可以正常打开各网站页面,但是并不能显示认证页面。

解决方法:关闭路由器的DHCP服务,确保网络中没有其他的DHCP服务运行。然后,重启虚拟机。

2. 出现“Error Code: 4”的报错信息。

解决方法:确保在虚拟机内可以访问(ping通)路由器和外网地址。建议关闭宿主机的防火墙,并确保使用官方版本的VirtualBox程序,且安装正常。

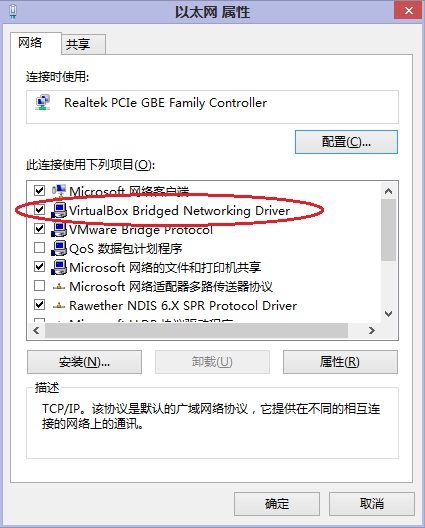

3. VirtualBox的虚拟机的网络设置中,网卡1的“界面名称”项目里找不到需要桥接的有线网卡。

解决方法:确保宿主机的有线网卡的属性里已勾选了“VirtualBox Bridged Networking Driver”项。如下图:

本文章由 http://www.wifidog.pro/2015/03/18/wifidog%E5%AE%89%E8%A3%85%E6%8C%87%E5%8D%97.html整理编辑,转载请注明出处