wifidog配置wifidog原理流程RADIUS协议特点及登陆过程

RADIUS协议特点

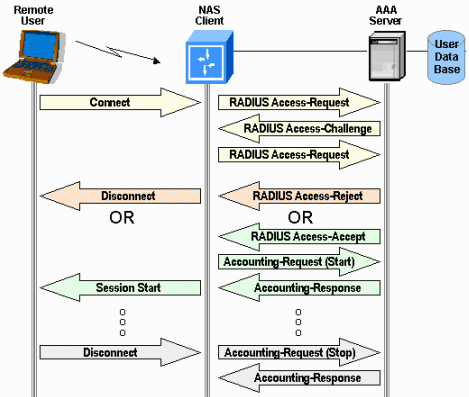

RADIUS协议具有灵活、安全、可扩展性好的特点,具体包括:通过网络传输的认证信息都经过加密,安全性高; 认证方式灵活,支持Unix Passwd、CHAP、挑战-回答认证等多种认证方式, 还支持认证转接(Authentication Forwarding);协议扩展性好,通过变长 的属性串(Attribute Pair)能够进一步扩展RADIUS协议。RADIUS的认证过程如下图:

如上图所示,NAS(Network Access Server,网络访问服务器)被看成RADIUS的客户端,当用户登录到NAS 时,客户端将用户提供的认证信息(如用户名和口令)发送给指定的RADIUS Server,并根据Server的回应作出相应的“允许/不允许登录”的决定。 RADIUS Server 负责接收认证请求并进行认证,然后将认证结果(包括连 接协议、端口信息、 ACL 等授权信息)发送回RADIUS Client,Client根据 授权信息限制用户对资源的访问。 一个RADIUS Server可以作为另一个RADIUS Server的客户端要求认证(即认证转接),以提供灵活的认证方式。 RADIUS Server和Client之间传递的认证信息用一个事先设置的口令进行加密,防止敏感信息泄露。当用户成功的登录后,NAS会向RADIUS Server发送一个连接开始的记账信 息包,其中包括用户使用的连接种类、协议和其他自定义信息;当用户断开连接后,NAS会向RADIUS Server发送一个连接结束的记账信息包,RADIUS Server根据设置为用户记账。

RADIUS登录过程

下面是一个典型的RADIUS登录过程:

远程用户登录NAS;

NAS发送“RADIUS Access-Request”到RADIUS Server,其中包括用户名、密码等信息;如果该用户使用“挑战-回答”认证,RADIUS Server 将发送包含挑战信息的“RADIUS Access-Challenge”消息,NAS将挑战信息显示给用户;

用户将回答提交给NAS,NAS将发送第二个“RADIUS Access-Request”,Server 将根据此信息进行认证,这个过程类似于前面介绍过得CHAP认证方式;

RADIUS Server 将根据事先设置的认证方式(CHAP、用户名口令、挑战应答等)认证该用户,并发回“RADIUS Access-Accept”;或拒绝该用户,并发回“RADIUS Access-Reject”消息;

NAS通知Server开始Accounting,用户访问进程开始,当用户结束进程时,NAS通知Server结束Accounting进程。

基于RADIUS协议的认证方式由于其安全、灵活、可扩展性等特点被广泛应用,其认证机制的实现包括了用户名+口令、基于对称加密、基于非对称加密等多种方式,可以根据实际的安全需求具体实施。

本文章由 http://www.wifidog.pro/2015/03/26/wifidog%E9%85%8D%E7%BD%AE%E6%B5%81%E7%A8%8B.html 整理编辑,转载请注明出处